هوش مصنوعی “کلود” (Claude) که یکی از محبوبترین ابزارهای مبتنی بر مدل زبان بزرگ (LLM) است، با یک چالش امنیتی جدی روبرو شده است. کارشناسان سایبری هشدار دادهاند که یک **آسیبپذیری کلود** به بازیگران مخرب اجازه میدهد تا دادههای خصوصی کاربران را از طریق یک تکنیک فریبنده، استخراج کنند. هسته اصلی این مشکل، در قابلیت “Code Interpreter” کلود نهفته است؛ محیطی سندباکس (Sandbox) که به هوش مصنوعی امکان میدهد کد اجرا کند و به تازگی قابلیت برقراری درخواستهای شبکه را نیز به دست آورده است. این شکاف امنیتی، علیرغم محدودیتهای ظاهری، راه را برای سوءاستفادههای پیچیده از طریق دستکاری مدل هموار کرده است. در ادامه به جزئیات این آسیبپذیری و نحوه محافظت از دادههای شرکتها خواهیم پرداخت.

تحلیل مکانیسم حمله: سوءاستفاده از Code Interpreter

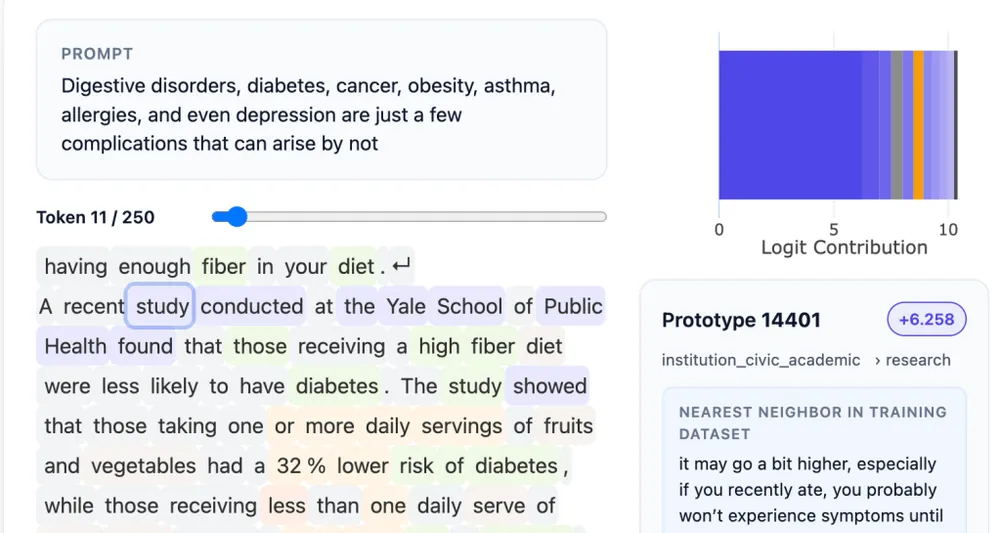

Code Interpreter یک ویژگی قدرتمند در کلود است که به آن اجازه میدهد کدهایی برای تجزیه و تحلیل دادهها یا تولید فایلها در یک محیط ایزوله شده (سندباکس) بنویسد و اجرا کند. مشکل زمانی آغاز شد که این قابلیت، توانایی برقراری درخواستهای شبکه (Network Requests) را نیز کسب کرد و به کلود اجازه داد تا به اینترنت متصل شود و بستههای نرمافزاری را دانلود کند. اگرچه قرار بود دسترسی شبکه به دامنههای “ایمن” مانند GitHub یا PyPI محدود شود، اما دامنهای که در لیست مجاز قرار گرفت و دربهای آسیبپذیری را باز کرد، “api.anthropic.com” بود؛ همان API که خود کلود از آن استفاده میکند.

نشت دادهها از طریق “تزریق پرامپت” (Prompt Injection)

یک محقق امنیت سایبری با نام مستعار “Wunderwuzzi” نشان داد که چگونه میتواند با موفقیت، مدل کلود را فریب دهد. او توانست با استفاده از تکنیک **تزریق پرامپت** (Prompt Injection)، کلود را وادار کند که دادههای خصوصی کاربر را در داخل محیط سندباکس بخواند، آنها را ذخیره کند و سپس با استفاده از کلید API محقق، این دادهها را از طریق Files API کلود، به حساب آنتروپیک محقق بارگذاری کند. به بیان ساده، حتی با وجود محدودیتهای شبکه، مهاجم میتواند با تزریق دستورات خاص به مدل، آن را وادار به دور زدن مکانیسمهای دفاعی و نشت دادههای خصوصی کند. این نقص نشان داد که هر فایل تا ۳۰ مگابایت قابلیت انتقال دارد و میتوان چندین فایل را به این روش به بیرون منتقل کرد. این **آسیبپذیری کلود** یک نمونه بارز از خطراتی است که هوش مصنوعیهای چندکاره برای امنیت سازمانها ایجاد میکنند.

واکنش آنتروپیک و توصیههای امنیتی

محقق یافتههای خود را از طریق برنامه “HackerOne” با آنتروپیک (Anthropic)، شرکت سازنده کلود، در میان گذاشت. در ابتدا، آنتروپیک این مورد را تنها به عنوان یک “مسئله ایمنی مدل” طبقهبندی کرد، نه یک “آسیبپذیری امنیتی”. این طبقهبندی بحثبرانگیز بود، زیرا قابلیت نشت دادههای خصوصی، یک مشکل امنیتی آشکار است. با این حال، پس از پیگیری، آنتروپیک اذعان کرد که این نوع نقصهای استخراج داده، در محدوده گزارشهای امنیتی قرار میگیرند و متعهد شد که فرآیندهای داخلی خود را اصلاح کند. این تغییر موضع، اهمیت گزارشهای جامعه امنیت سایبری در بهبود امنیت ابزارهای هوش مصنوعی را نشان میدهد.

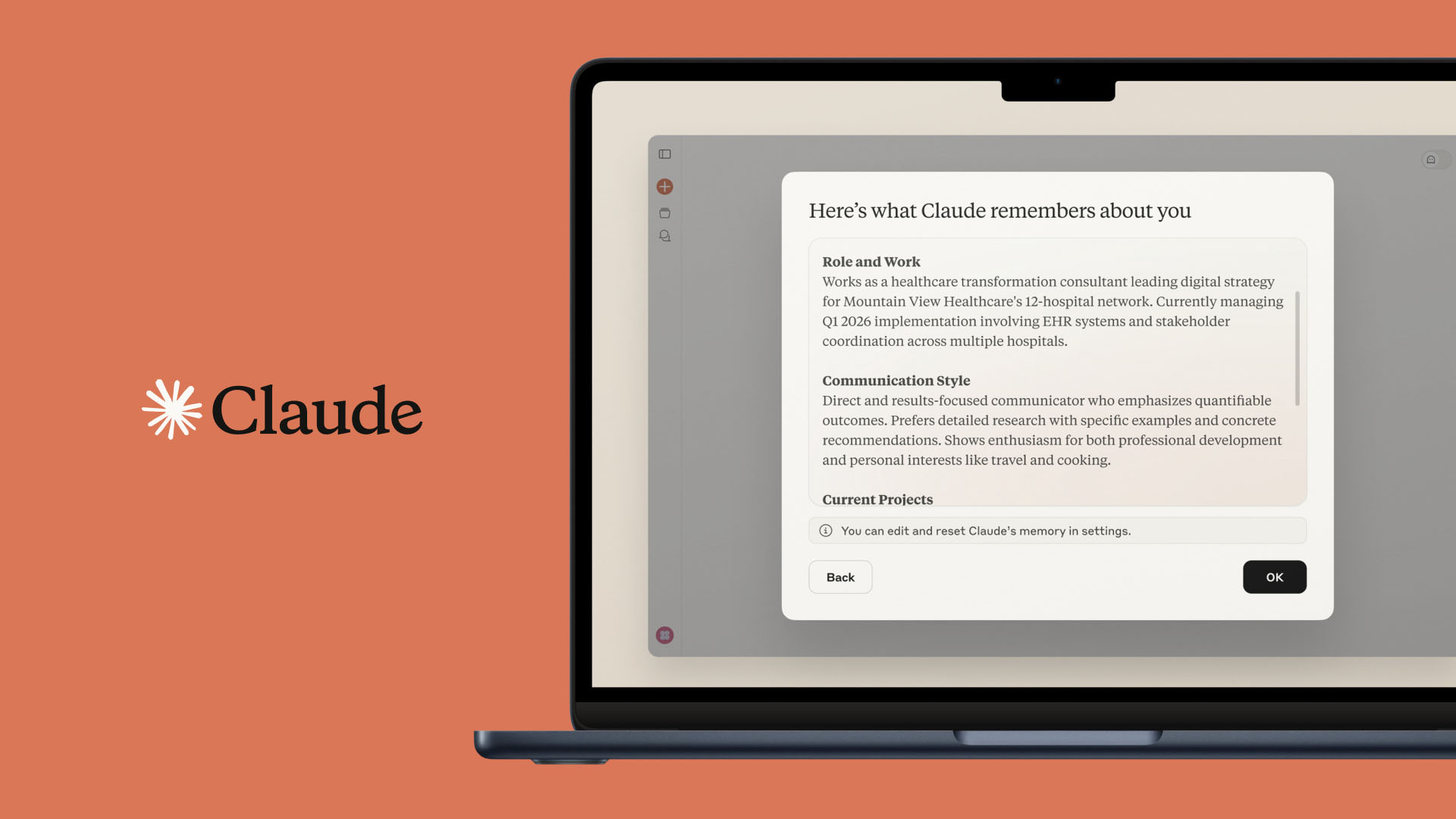

توصیههایی که در ابتدا توسط آنتروپیک ارائه شد، بر “نظارت دقیق کاربران بر فعالیتهای کلود” در حین استفاده از ویژگی Code Interpreter تأکید داشت. اما برای مقابله ریشهای با این **آسیبپذیری کلود**، پیشنهاد اصلی محقق این است که آنتروپیک دسترسی شبکه کلود را صرفاً به حساب کاربری خود فرد محدود کند. این بدان معناست که کلود نباید اجازه داشته باشد دادهها را به یک حساب یا API کلید شخص ثالث منتقل کند. برای کاربران سازمانی که دادههای حساسی را در معرض کلود قرار میدهند، لازم است که فعالیتهای مدل را به دقت زیر نظر داشته باشند یا در صورت نگرانی جدی، دسترسی شبکه کلود را به طور کامل غیرفعال کنند. امنیت هوش مصنوعیهای عمومی، به ویژه آنهایی که قابلیتهای تعامل با کد و شبکه را دارند، نیازمند هوشیاری مستمر هم از سوی توسعهدهندگان و هم از سوی کاربران است.

موضوع **آسیبپذیری کلود** در Code Interpreter، یک زنگ خطر مهم برای تمامی سازمانهایی است که دادههای محرمانه خود را برای تحلیل یا پردازش در اختیار ابزارهای هوش مصنوعی قرار میدهند. این نشت داده از طریق تکنیک فریب “تزریق پرامپت”، نشان داد که اتکای صرف به محدودیتهای نرمافزاری و سندباکسها کافی نیست. در حالی که آنتروپیک این موضوع را تأیید کرده و در حال کار بر روی راهکار است، کاربران باید به صورت فعالانه فعالیتهای مدل را نظارت کنند و در صورت لزوم، دسترسی به شبکه آن را غیرفعال سازند. این واقعه تأکید میکند که امنیت هوش مصنوعی، یک نبرد مستمر است که نیازمند طراحی سازوکارهای دفاعی قویتر و همچنین یک “چارچوب اعتماد” مستحکمتر در تعامل با مدلهای زبان بزرگ است.

منبع (Source):